Nella mattina di venerdì 12 maggio, un esteso cyber-attacco ha colpito le infrastrutture informatiche di almeno 74 paesi (c’è chi parla di 99, si rimanda alla mappa interattiva sviluppata da Intel, https://goo.gl/g683We) tra cui, principalmente, Spagna, Regno Unito, Russia, Cina, Ucraina, India, Taiwan, Germania. L’operazione, ribattezzata “Wannacry” dall’estensione del file .wcry all’origine del contagio, comprende circa 100-150 mila (200 mila secondo altri) attacchi in tutto il mondo e rientra nella categoria dei ransomware, i “malware che criptano le informazioni all’interno di un sistema informatico richiedendo un riscatto per la decrittazione”. A differenza di altri ransomware però, Wannacry prevede un countdown per il pagamento. Se non versata entro 3 gg la cifra è raddoppiata, entro 7 gg i files distrutti irrevocabilmente.

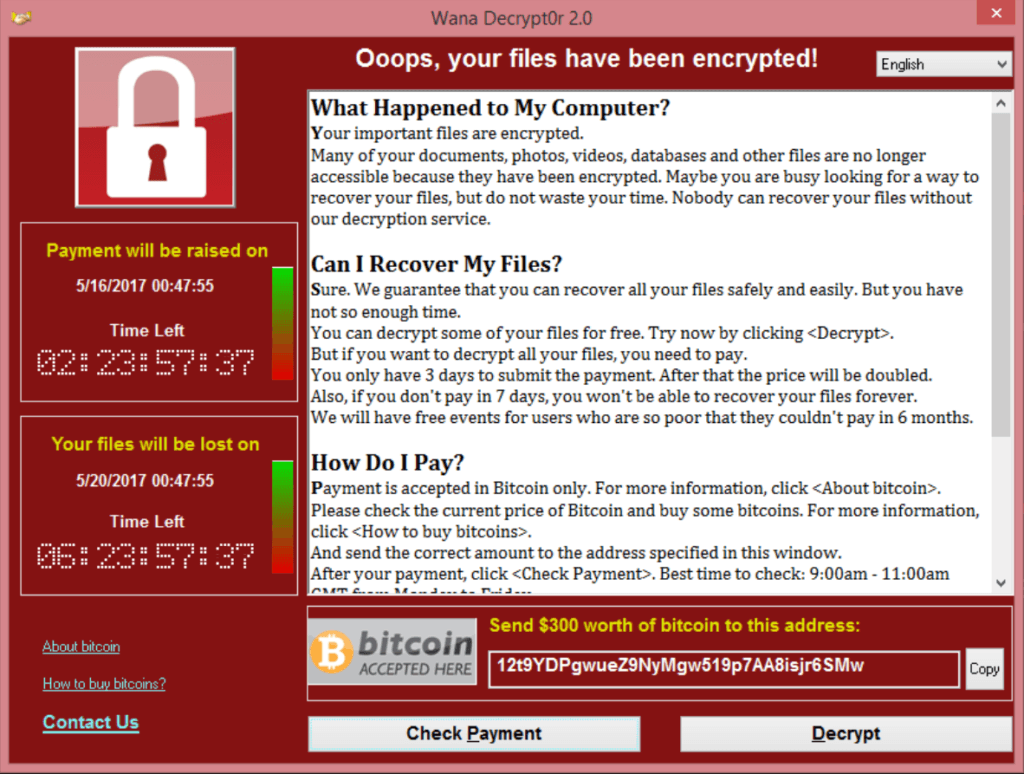

Il decryptor di Wannacry che chiede il riscatto:

La cifra per il riscatto è rapidamente cresciuta passando dai 300 $ iniziali agli ultimi 600 $ da versare su portafogli Blockchain in Bitcoin. Questo aumento è avvenuto prima della data in cui la cifra si sarebbe raddoppiata (3 gg dall’infezione) e quindi, è probabile, che per alcuni il riscatto potrebbe diventare molto più alto (1200 $) dopo il 16 maggio.

Questi gli indirizzi dei portafogli principali su cui viene richiesto di effettuare il pagamento:

https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Ad oggi, il denaro versato sui portafogli ammonta a poco più di 40 mila euro e sembra che non siano stati effettuati trasferimenti in uscita da Blockchain.

Qui di seguito l’elenco delle estensioni che il malware cripta:

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

Quindi si parla di:

- Commonly used office file extensions (.ppt, .doc, .docx, .xlsx, .sxi).

- Less common and nation-specific office formats (.sxw, .odt, .hwp).

- Archives, media files (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- Emails and email databases (.eml, .msg, .ost, .pst, .edb).

- Database files (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- Developers’ sourcecode and project files (.php, .java, .cpp, .pas, .asm).

- Encryption keys and certificates (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- Graphic designers, artists and photographers files (.vsd, .odg, .raw, .nef, .svg, .psd).

- Virtual machine files (.vmx, .vmdk, .vdi).

L’origine dell’attacco è da ricercare in una vulnerabilità SMB di Windows (Eternal Blue), già ben nota alle cyber-companies globali (https://support.kaspersky.com/shadowbrokers), scoperta e studiata (tanto da programmare un malware capace di sfruttarla) da The Equation Group legato al NSA (sospettato di essere l’autore di Stuxnet), e, intanto, già risolta con una patch di Microsoft (MS17-010, 14 marzo 2017). Non è chiaro ancora come il gruppo sospettato dell’attacco, gli Shadowbrokers, si sia impadronito dell’hacking tool, se attraverso un leak dall’Intelligence americana oppure una disclosure e programmazione indipendente. Le vittime sono, quindi, tutte le macchine che montano versioni di Windows precedenti a Win10 e non hanno aggiornato il sistema con la patch già menzionata.

Per quanto riguarda i target dell’attacco, la notizia principale è la compromissione dei server del National Health System, il sistema sanitario britannico. In particolare, 24 ospedali e pronto soccorso britannici di diverse aree del paese (qui una lista http://news.sky.com/story/nhs-cyberattack-full-list-of-organisations-affected-so-far-10874493 ) sono stati attaccati. Si parla di contagio anche in altri paesi: Spagna (Telefonica, Iberdrola e Gas Natural), Russia (Ministero Interni, Megafon, le banche VTB e Sberbank, tra gli altri), India (Shaheen Airlines), Germania (Deutsche Bahn). In Italia, per ora, si ha notizia solo del caso dell’Università Bicocca. La Polizia Postale ha pubblicato un vademecum per contrastare il malware e non ha escluso che la situazione potrebbe ancora peggiorare.

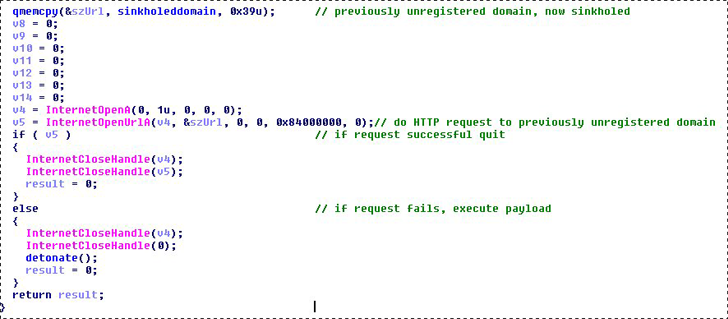

Il contagio sarebbe terminato quando un ricercatore (twitter username: @MalwareTechBlog) in cyber-security dell’Inghilterra sud-ovest impiegato presso Kryptos Logic ha trovato nel codice di uno dei malware un collegamento con un dominio (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com) utilizzato come killswitch dei malware. Si tratta quindi di un tecnico specializzato in botnet che analizzando il codice sorgente di uno degli eseguibili ha trovato un collegamento e lo ha neutralizzato accidentalmente. Il codice esaminato prevedeva che in caso di connessione avvenuta con il dominio, il malware-binary si sarebbe dovuto arrestare. A quel punto, lo ha acquistato (10.69 $) e attivato (la registrazione è a nome di Botnet Sinkhole). L’idea di base è che i creatori abbiano previsto un interruttore di arresto per i propri malware in caso un dominio impossibile da registrare casualmente fosse stato acquistato e messo online.

Il codice analizzato:

Già si parla però di un Wannacry 2.0, di estensione minore ma basato sullo stesso codice, fatta ovvia eccezione per il killswitch, che starebbe infettando alcuni terminali nel mondo. Si attendono ulteriori aggiornamenti.

Quello che è sicuro finora è che l’evento verificatosi riapre il dibattito sul c.d. Vulnerabilities Equities Process (VEP), “un procedimento interno al Governo USA in base al quale viene valutata la possibilità di tenere riservate o al contrario pubblicare delle vulnerabilità nella sicurezza di un software” (a tal proposito si rimanda ad un contributo passato https://goo.gl/pYNhH2). La domanda fondamentale è: l’intelligence nazionale che scopra una vulnerabilità in un’infrastruttura di interesse collettivo è tenuta ad informare la sicurezza dell’infrastruttura e permettere una patch o un update per rimediare alla falla? Non è un caso che a prendere rapidamente la parola sia stato anche Edward Snowden, il noto whistleblower dell’NSA che aveva rivelato informazioni sul VEP.

Lorenzo Termine